Implementasi Keamanan Data Menggunakan Algoritma Rivest Code 4 (RC4) Pada Sistem Informasi Inventory Stock Barang Pada Distributor PT.Wings Food

on

LONTAR KOMPUTER VOL. 8, NO. 2, AGUSTUS 2017

DOI : 10.24843/LKJITI.2017.v08.i02.p02

p-ISSN 2088-1541

e-ISSN 2541-5832

Implementasi Keamanan Data Sistem Informasi Inventory Stock Barang PT.Wings Food Menggunakan Algoritma Rivest Code 4 (RC4)

Susanto

Program Studi Teknik Informatika STMIK MUSIRAWAS

Jl. Jenderal besar H.M. Seoharto Kel. Lubuk Kupang Kec. Lubuklinggau Selatan Kota Lubuklinggau, Sumatera Selatan - Indonesia susanto@muralinggau.ac.id

Abstrak

Rivest code 4 (RC4) merupakan algoritma kriptografi modern kunci simetris yang mempunyai mode operasi stream chipper, sehingga dalam memproses data dan informasi pada saat tertentu serta menggunakan dua buah substitution box (s-box) berupa array dengan panjang permutasi 256 dan s-box kedua berupa permutasi yang merupakan fungsi dari kunci publik. Algoritma rivest code 4 digunakan untuk mengekripsi data, pesan atau informasi. Sistem informasi inventory stock barang pada distributor PT. Wings Food merupakan sistem yang memproses data barang masuk dan barang keluar, sehingga data yang tersimpan didalam database harus terjamin kerahasiaan dan keamanannya. Untuk menjaga keamanan data stock barang yang di simpan di dalam database, maka di kombinasikanlah dengan algoritma rivest code 4. Dengan demikian, data yang terenkripsi pada database tidak akan diketahui arti yang sebenarnya dan sulit untuk dirubah ataupun diganti. Kunci simetris yang digunakan untuk proses enkripsi dan deskripsi algoritma rivest code 4 pada sistem informasi inventory stock barang, dimasukkan ke dalam source code. Implementasi algoritma rivest code 4 dibuat dengan bahasa pemrograman Hypertext Preprocessor dan database menggunakan MySQL. Berdasarkan hasil, data yang tersimpan dalam database sistem informasi inventory stock barang pada distributor PT. Wings Food terenkripsi sehingga data yang tersimpan di dalam database tersebut terjamin kerahasiaan dan keamanannya serta data yang ditampilkannya tidak terenkripsi.

Kata Kunci : keamanan, algoritma rivest code 4, database.

Abstract

Rivest code 4 (RC4) is a cryptographic algorithm modern symentic key which has an operating mode stream chipper. It’s used two substitutions box in processing data and information, they are array with a permutation length of 256 and second s-box as permutation with has a function as public key. Algorithm rivest code 4 was used for data encryption, message or information. Information system inventory stock of goods at distributor PT. Wings Food is a system that processed incoming and outgoing goods data, so that the data stored in database must be guaranteed confidential and its secure. To keep the security of stock data items stored in database, it was combined with algorithm rivest code 4. Thus, the data encrypted in database would not be known the real meaning and was difficult to change or replaced. Symmetry key that was used for processing encryption and description rivest code 4 algorithm at information system inventory stock of goods in source code. Algorithm implementation rivest code 4 was made by programming language Hypertext Preprocessor and MySQL. Based on the result, the data displayed in database PT. Wings Food was encrypted, so it was found that the system could keep the data confidential in a secure. In short, the data displayed was unencrypted.

Keyword : Safety, algorithm rivest code 4, database.

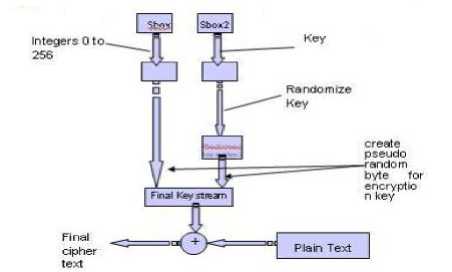

Kriptografi merupakan ilmu dan seni untuk menjaga keamanan pesan. Algoritma kriptografi diklasifikasikan menjadi dua yaitu algoritma simetris dan algoritma asimetris [1]. Salah satu contoh algoritma simetris adalah rivest code 4. Algoritma kriptografi simetris rivest code 4 merupakan algoritma modern kunci simetris berbentuk stream yang ditemukan Ronal Rivest. Rivest code 4 dalam memproses data dan informasi pada saattertentu serta menngunakan dua buah substitution box (s-box) berupa arraydengan panjang permutasi 256 dan s-box kedua, berupa permutasi yang merupakan fungsi dari kunci publik. Algoritma rivest code 4 digunakan untuk mengenkripsi data, pesan atau informasi. Proses enkripsi dan dekripsi pada algoritma rivest code 4 terlihat pada Gambar 1 [2].

Gambar 1. Proses enkripsi dan dekripsi rivest code 4

Database merupakan sebuah system yang berfungsi untuk menyimpan dan mengolah sekumpulan data. Kebutuhan penggunaan database semakin meningkat seiring dengan semakin banyaknya sistem informasi, sehingga sangat penting isi data yang di simpan di dalam database dijaga keamanannya. Sistem informasi inventory stock barang pada distributor PT. Wings Food merupakan sistem yang memproses data barang masuk dan barang keluar sehingga data yang tersimpan harus terjamin kerahasiaannya. Untuk menjaga keamanan data stock barang yang di simpan di dalam database di kombinasikanlah dengan algoritma rivest code 4, dengan data yang terenkripsi pada database maka tidak akan diketahui arti yang sebenarnya dan sulit untuk dirubah ataupun diganti. Kunci simetris yang diterapkan pada proses enkripsi dan dekripsi algoritma rivest code di sistem informasi [3] inventory stock barang dimasukkan ke dalam source code. Implementasi algoritma rivest code dibuat menggunakan bahasa pemrograman Hypertext Preprocessor dan database menggunakan MySQL. Dengan megimplementasikan algoritma rivest code 4, diharapkan dapat meningkatkan kerahasiaan dan keamanan data yang di simpan di dalam database pada sistem informasi stock barang pada distributor PT. Wings Food.

Penelitian ini menggunakan RAD (Ravid aplication develoment) [4] menggunakan pemodelan berorientasi objek. Peneliti menggunakan metode ini dikarenakan didalam model ini peneliti dalam merancang sistem dan membuat sistem dilakukan secara bertahap. Sehingga dapat mengurangi tingkat kesalahan. Adapun tahapan yang dilakukan dalam penelitian ini menggunakan Ravid aplication develoment adalah sebagai berikut: a. Requirement Planning

Peneliti menganalisis sistem yang sedang berjalan serta menginventarisir setiap kebutuhan yang akan digunakan dalam mengimplementasikan algoritma RC4 melalui wawancara dan observasi.

-

b. Workshop design

Peneliti mendesain segala kebutuhan yang akan digunakan dalam mengimplementasikan algoritma RC4 seperti mendesain algoritma RC4, membuat diagram bantu, mendesain database serta mendesain tampilan input dan output.

-

c. Implementation

Peneliti mengimplementasikan algoritma RC4 yang telah dibuat ke dalam pada sistem informasi inventory stock barang dan selanjutnya menguji penggunaan algoritma RC4 dalam mengenkripsi dan mendekripsi data yang disimpan di dalam database.

Kriptografi dikenal sebagai ilmu yang mempelajari bagaimana menyembunyikan pesan. Namun pada pengertian modern kriptografi adalah ilmu yang bersandarkan pada teknik matematika untuk berurusan dengan keamanan informasi seperti kerahasiaan, keutuhan data, dan otentikasi entitas. Jadi pengertian kriptografi modern adalah ilmu yang tidak mempelajari tentang penyembunyian pesan namun lebih pada sekumpulan teknik yang menyediakan keamanan informasi [5].

Kriptografi merupakan seni dan ilmu menyembunyikan informasi dari penerima yang tidak berhak (unauthorized persons). Kata cryptographi berasal dari kata Yunani kryptos (tersembunyi) dan graphein (menulis). Cryptanalysis adalah prosedur untuk melakukan mekanisme kriptografi dengan cara mendapatkan plaintext atau kunci dari ciphertext yang digunakan untuk menghasilkan informasi berharga kemudian mengubah atau memalsukan pesan dengan tujuan untuk menipu penerima yang sesungguhnya [6].

Prinsip - prinsip yang mendasari kriptografi antara lain Confidelity (kerahasiaan), Data ntegrity (keutuhan data), Authentication (keotentikan), dan Non - repudiation (anti -penyangkalan). konsep yang sering digunakan dalam bidang kriptografi :

-

1) Plaintext (M) adalah data atau file yang hendak dikirimkan (berisi data atau file asli).

-

2) Ciphertext (C) adalah data atau file ter-enkrip (tersandi) yang merupakan hasil enkripsi.

-

3) Enkripsi (fungsi E) adalah proses pengubahan plaintext menjadi ciphertext.

-

4) Dekripsi (fungsi D) adalah proses pengubahan ciphertext menjadi plaintext, sehingga berupa data atau file asli [7].

RC4 merupakan sistem sandi stream berorientasi byte. Masukan algoritma enkripsi RC4 merupakan sebuah byte, kemudian dilakukan operasi XOR dengan sebuah byte kunci, dan menghasilkan sebuah byte sandi [5]. RC4 merupakan algoritma kunci simetris berbentuk stream cipher yang digunakan untuk memproses unit atau input data, pesan atau informasi pada suatu saat. Unit atau data pada dasarnya merupakan sebuah byte atau bahkan bit [6].

Keamanan merupakan aspek yang penting untuk sistem informasi. Bermacam cara untuk menjaga sebuah sistem agar kerahasiaan dari informasi tetap terjaga. Pentingnya informasi hanya boleh diketahui oleh pihak-pihak yang berwenang. Berpindahnya informasi ke tangan pihak lain yang tidak diharapkan dapat mengakibatkan kerugian dan kehilangan bagi pemilik informasi [8].

Database adalah sebuah system yang berfungsi untuk menyimpan dan mengolah sekumpulan data. Setiap database mempunyai API tertentu untuk membuat, mengakses, mengatur, mencari, dan menyalin data yang ada di dalamnya sehingga bisa dimanfaatkan oleh aplikasinya. Untuk menampung dan mengatur data yang begitu banyak, dapat menggunakan Relational Database Management System (RDMS) [9].

Implementasi [6] keamanan data menggunakan algoritma rivest code 4 (RC4) pada sistem informasi inventory stock barang pada distributor PT. Wings Food yang merupakan hasil penelitian ini meliputi:

-

4.1. Requirement Planning

Proses analisis sistem dimulai dengan menganalisa sistem informasi inventory stock barang yang sudah ada. Proses analisis ini dilakukan dengan wawancara secara langsung dengan karyawan dan pimpinan distributor PT. Wings Food, setelah itu dilanjutkan dengan pengecekan langsung sistem yang lama dengan melihat isi data di dalam database. Setelah itu peneliti dapat menginventarisir setiap kebutuhan yang akan digunakan dalam mengimplementasikan algoritma RC4 pada sistem informasi inventory stock barang.

-

4.2. Workshop Design

Proses mengimplementasikan algoritma RC4 dimulai dengan mendesain segala kebutuhan yang akan digunakan seperti mendesain algoritma RC4, membuat diagram bantu, mendesain database serta mendesain tampilan input dan output.

-

a) Algoritma rivest code 4

Rivest code 4 (RC4) merupakan salah satu algoritma kriptografi modern kunci simetris berbentuk stream chipper, sehingga dalam memproses data atau informasi pada satu saat serta menggunakan dua buah substitution box (s-box) berupa array dengan panjang permutasi 256 dan S-Box kedua, yang berisi permutasi merupakan fungsi dari kunci dengan panjang yang variabel. Langkah-langkah proses algoritma Rivest code 4 yaitu inisialisasi S-Box pertama, S[0],S[1],...,S[255], dengan bilangan 0 sampai 255. Pertama isi secara berurutan S [0] = 0, S[1] = 1,..., S[255] = 255. Selanjutnya di inisialisasikan dengan array S-Box yang lain, sebagai contoh array B dengan panjang 256. Isi array B dengan kunci public yang diulangi sampai seluruh proses pengisian array B[0], B[1],...,B[255] terisi seluruhnya. Proses menginisialisasi S-Box (Array S) for i = 0 to 255

S[i] = i

Proses menginisialisasi S-Box (Array B)

Array Kunci yang mempunyai panjang “length”. for i = 0 to 255

B[i] = Kunci[i mod length]

Langkah Selanjutnya yaitu pengacakan S-Box dengan cara sebagai berikut: i = 0 ; j = 0

for i = 0 to 255 { j = (j+S[i]+B[i]) mod 256

swap S[i] dan S[j] }

Langkah berikutnya, membuat byte acak dengan cara sebagai berikut: i = (i+1) mod 256

j = (j+S[i]) mod 256

swap S[i] dan S[j]

t = (S[i]+S[j]) mod 256

B = S[t]

Byte B di-XOR-kan dengan plainteks guna mendapatkan cipherteks atau di-XOR-kan dengan cipherteks guna mendapatkan plainteks.

Langkah selanjutnya yaitu mengimplementasikan algoritma Rivest code 4 dengan mode 4 byte. Menginisialisasi S-Box dengan panjang 4 byte, dengan S[0]=0, S[1]=1, S[2]=2 dan S[3]=3 mendapatkan array S sebagai berikut

I an [ 0] men 1apa an ar2ray se a3ga er u

Inisialisasi 4 byte kunci array, Ki. Misalkan kunci terdiri dari 2 byte yaitu byte 1 dan byte 7. Proses pengulangan kunci sampai mengisi seluruh array B sehingga array B tersebut menjadi:

I 0] 1] 2 ] 3 ]

Langkah selanjutnya mencampur operasi antara variabel i dan j ke index array S[i] dan B[i]. Pertama diinisialisasi i dan j dengan 0. Proses pencampuran ini adalah pengulangan rumusan (j+S[i]+B[i]) mod 4 yang dilanjutkan dengan penukaran S[i] dengan S[j]. Sebagai contohnya, gunakan array dengan panjang 4 byte maka algoritmanya menjadi:

for i = 0 to 4

j = (j+S[i]+B[i]) mod 4

swap S[i] dan S[j]

Dengan proses inisialisasi S-Box seperti di atas maka dengan nilai awal i = 0 sampai i =

-

3 akan menghasilkan array S seperti di bawah ini:

iterasi pertama:

i = 0, maka

j = (j+S[i]+B[i]) mod

= (j+S[0]+B[0]) mod 4

= (0+0+1) mod 4

= 1

Swap S[0] dan S[1] mendapatkan array S sebagai berikut

I wap 1[ i ] an 0[ ] men ap2 □ an arra3y se aga er u

iterasi kedua:

i = 1, maka

Swap S[1] dan S[0] mendapatkan array S sebagai berikut i wap 0[ ] an [1 men apa2 a array 3 se aga er u

iterasi ketiga:

i = 2, maka

j = (j+S[i]+B[i]) mod 4

= (j+S[2]+B[2]) mod 4

= (0+2+1) mod 4

= 3

Swap S[2] dan S[3] mendapatkan array S sebagai berikut:

I wap 0[ ] an [1 □ en apa3 a array 2 se aga er u: iterasi keempat:

i = 3, maka

j = (j+S[i]+B[i]) mod 4

= (j+S[3]+B[3]) mod 4

= (3+2+7) mod 4

= 0

Swap S[3] dan S[0] mendapatkan array S sebagai berikut: 2 1 3 0

Selanjutnya adalah proses enkripsi yaitu dengan meng XOR kan byte acak dengan plainteks, contohnya plainteks “SY”, jumlah plainteks dua karakter sehingga terjadi dua iterasi. Langkah iterasi 1:

Inisialisasi i dan j dengan i = 0; j = 0.

dan

j = (j+S[i]) mod 4

= (0+2) mod 4

Swap S[i] dan S[j] yaitu S[1] dan S[2] mendapatkan array S sebagai berikut:

-

2] an [j]3ya u [ ] 1an [ ] me0n apa an array se aga er u:

t = (S[i]+S[j]) mod 4

= (3+1) mod 4

Byte K di-XOR-kan dengan plainteks “S”. Selanjutnya iterasi yang ke-2:

dan j = (j+S[i]) mod 4

Swap S[i] dan S[j] yaitu S[2] dan S[0] mendapatkan array S sebagai berikut:

I wap 1[ ] an [j]3ya u [ ]2 1 n [ ] m0en apa an array se aga er u:

= (2+1) mod 4

Byte Bkemudian di-XOR-kan dengan plainteks “Y”.

Proses XOR byte acak dengan plainteks, disajikan pada Tabel 1.

Tabel 1. Proses XOR byte acak dengan plainteks pada enkripsi

|

S |

Y | |

|

Plainteks |

1010011 |

1010110 |

|

Pseudo random byte/byte acak |

0000010 |

0000010 |

|

Cipherteks |

1010001 |

1010100 |

Pesan yang telah dikirim berbentuk cipherteks atau terenkripsi sehingga setelah sampai pada penerima pesan dapat langsung diubah kembali menjadi plainteks atau terdekripsi dengan meng-XOR-kan dengan kunci yang sama. Proses yang berlangsung pada saat pengiriman pesan disajikan pada Tabel 2.

Tabel 2. Proses XOR byte acak dengan cipherteks pada dekripsi

|

S |

Y | |

|

Plainteks |

1010001 |

1010100 |

|

Pseudo random byte/byte acak |

0000010 |

0000010 |

|

Cipherteks |

1010011 |

1010110 |

-

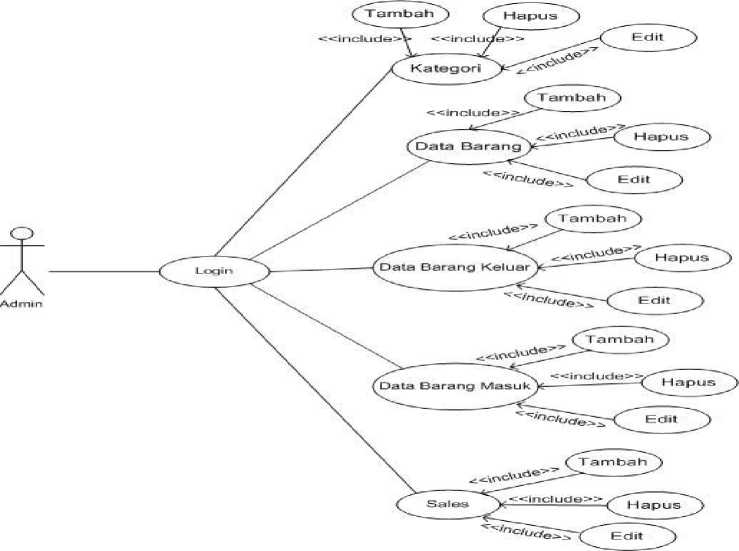

b) Use Case Diagram

Use Case Diagram berfungsi untuk menjelaskan hubungan antar class pada sistem informasi inventory stock barang. Use diagram untuk bagian pengelola data inventory stock barang disajikan pada Gambar 2.

Gambar 2. Use Case Diagram

-

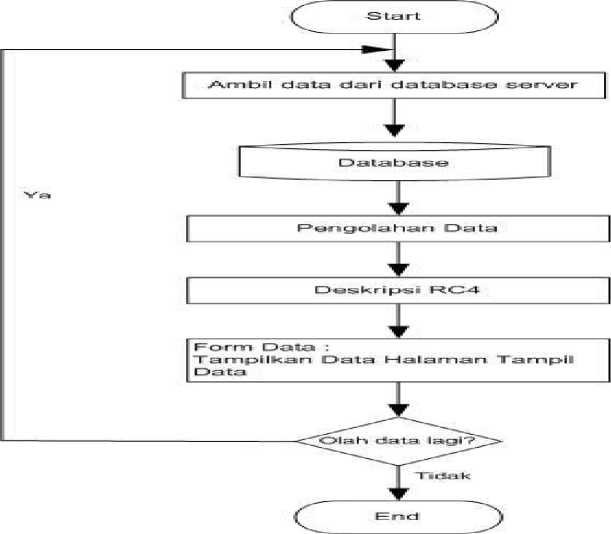

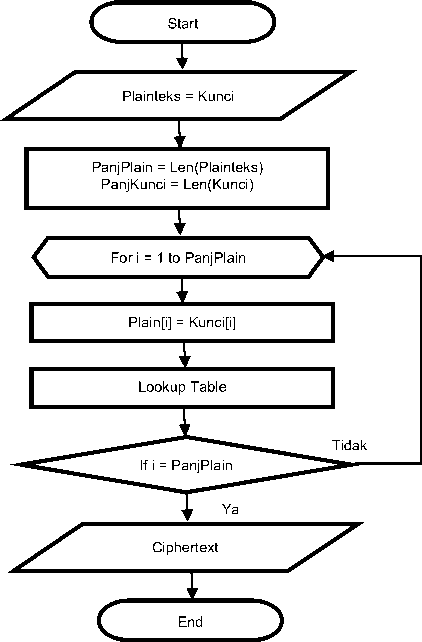

c) Flowchart

Flowchart berfungsi untuk menjelaskan alur proses enkripsi dan dekripsi pada dabatase dengan menggunakan algoritma rivest code 4. Flowchart tersebut di sajikan pada Gambar 3 dan Gambar 4.

Gambar 3. Flowchart proses dekripsi RC4 pada database

Gambar 4. Flowchart proses enkripsi RC4

-

d) Rancangan database

Rancangan database yang dibuat antara lain

-

1. Tabel admin

-

2. Tabel barang

-

3. Tabel karyawan

-

4. Tabel sales

-

5. Tabel kategori barang

-

6. Tabel barang masuk

-

7. Tabel barang keluar

-

e) Antar muka

Antarmuka pada sistem informasi koperasi terdiri dari level admin, level pegawai dan level pimpinan. Rancangan antar muka yang akan dibuat antara lain :

-

1. Halaman login

-

2. Halaman data barang yang terdiri dari tampil data barang, tambah data barang, detail data barang, ubah data barang, hapus data barang, cetak data barang dan pencarian data anggota.

-

3. Halaman data karyawan yang terdiri dari tampil data karyawan, tambah data karyawan, detail data karyawan, ubah data karyawan, hapus data karyawan, cetak data karyawan dan pencarian data karyawan

-

4. Halaman data kategori barang yang terdiri dari tampil data kategori barang, tambah data kategori barang, detail data kategori barang, ubah data kategori barang, hapus data kategori barang, cetak data kategori barang dan pencarian data kategori barang.

-

5. Halaman data admin yang terdiri dari tampil data admin, tambah data admin, ubah data admin dan hapus data admin

-

6. Halaman data barang masuk yang terdiri dari tampil data barang masuk, tambah data barang masuk, detail data barang masuk, ubah data barang masuk, hapus data barang masuk, cetak data barang masuk dan pencarian data barang masuk

-

7. Halaman data barang keluar yang terdiri dari tampil data barang keluar, tambah data barang keluar, detail data barang keluar, ubah data barang keluar, hapus data barang keluar, cetak data barang keluar dan pencarian data barang keluar.

4.3. Implementasi dan Pengujian Keamanan Data pada Sistem

Implementasi bertujuan untuk mengkonfirmasi hasil perancangan sistem informasi yang telah dilakukan, sehingga pengguna dapat memberi masukan pada pengembangan sistem informasi. implementasi keamanan data pada sistem informasi Inventory Stock Barang Pada Distributor PT.Wings Food dilakukan dengan bahasa pemrograman Hypertext Preprocessor dan menggunakan MySQL sebagai Databasenya. Beberapa pengujian keamanan data pada sistem informasi Inventory Stock Barang Pada Distributor PT.Wings Food dapat terlihat pada Gambar 5 sampai dengan Gambar 12, data yang tersimpan didalam database yang terenkripsi dan terdekripsi ke bentuk semula terlihat pada form tampilan data.

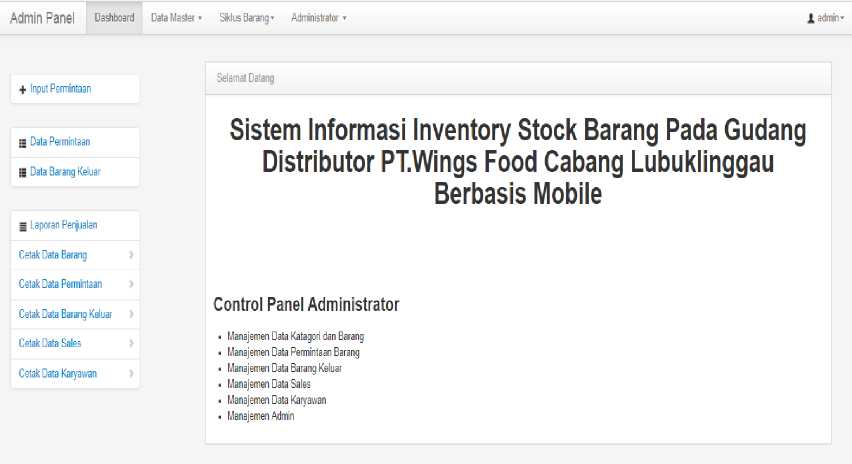

Gambar 5. Tampilan halaman depan sistem

Pada Gambar 5 memperlihatkan menu-menu yang ada pada sistem.

Input Data Sales F*T. Wings Lut>uklinggau

Simpan

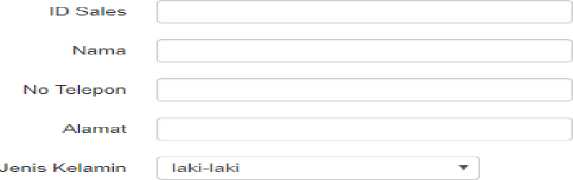

Gambar 6. Tampilan halaman input data sales

Pada Gambar 6 memperlihatkan field-field yang dimasukkan pada input data sales.

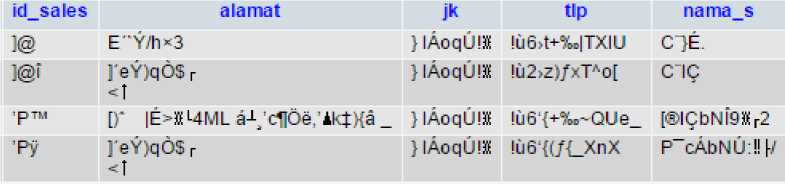

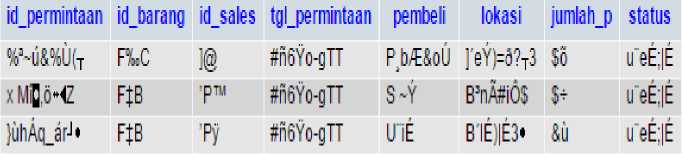

Gambar 7. Data sales yang di simpan dalam database dalam bentuk enkripsi

Pada Gambar 7 memperlihatkan data yang telah di simpan pada tabel sales dalam bentuk terenkripsi.

|

No |

Nama |

No Telepon |

Jenis Kelamin |

Alamat |

Aksi |

|

1 |

Rizal |

081366262618 |

laki-laki |

Tuguniiilyo |

Qll |

|

2 |

Riko |

086364822326 |

laki-laki |

Lutukliiiggau |

SS |

|

3 |

Joko Susilo |

081996247882 |

laki-laki |

JI. Kartini No. 2 Kec. Tuguiiiulyo |

Qll |

|

4 |

Andi Saputra |

081996819635 |

laki-laki |

Liitiikliiiggau |

Qll |

Gambar 8. Tampilan data sales yang sudah di dekripsi

Pada Gambar 8 memperlihatkan data yang telah di tampilkan dari tabel sales sudah terdekripsi.

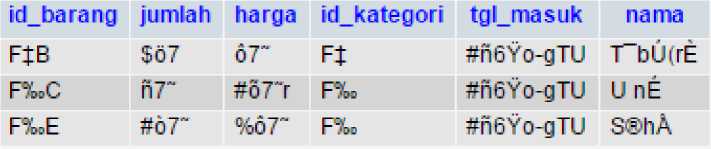

Gambar 9. Data barang masuk yang di simpan dalam database dalam bentuk enkripsi

Pada Gambar 9 memperlihatkan data barang masuk yang telah di simpan pada tabel barang masuk dalam bentuk terenkripsi.

|

No |

Nania Barang |

Klasifikasi |

Harga |

Stock |

Aksi |

|

1 |

Boom |

Wings Household |

4500 |

2300 |

Gi |

|

2 |

Daia |

Wings Household |

24000 |

1000 |

Gi |

|

3 |

Eneijos |

Wings Food |

1500 |

670 |

Gi |

Gambar 10. Tampilan data barang masuk yang sudah di dekripsi

Pada Gambar 10 memperlihatkan data barang masuk yang di tampilkan dari tabel sales barang masuk sudah terdekripsi.

Gambar 11. Data barang keluar yang di simpan dalam database dalam bentuk enkripsi

Pada Gambar 11 memperlihatkan data yang telah di simpan pada tabel barang keluar dalam bentuk terenkripsi.

|

No NamaBarang |

Jumlah |

Hargalpcs |

Total |

Status |

Nama Pembeli |

Alamat |

Sales |

Aksi |

|

1 Eiieijcs |

78 |

Rp. 1500 |

Rp. 117000 |

dibayar |

Dina |

Sukakarya |

Andi Saputra |

Gt |

|

2 Eneijcs |

56 |

Rp. 1500 |

Rp. 81000 |

dibayar |

Bayu |

Srikaton |

JokoSusiIo |

Gt |

|

3 Daia |

51 |

Rp 21000 |

Rp. 1236000 |

dibayar |

⅝endra |

LubukKupang |

Rizal |

Gt |

Gambar 12. Tampilan data barang keluar yang sudah di dekripsi

Pada Gambar 12 memperlihatkan data yang di tampilkan dari tabel barang keluar sudah

terdekripsi.

Pengujian sistem dilaksanakan guna memastikan sistem informasi yang telah dibuat sesuai

dengan desain atau rancangannya. Pengujian penggunaan algoritma RC4 pada sistem

informasi inventory stock barang dilaksanakan menggunakan metode Black Box Testing [10]. Metode Black Box Testing yang merupakan salah satu pengujian sistem yang memfokuskan

proses pengujiannya pada data yang disimpan dan ditampilkan pada sistem informasi tersebut. Penggunaan metode Black Box Testing untuk mengidentifikasi dan mengetahui proses penggunaan algoritma rivest code 4 dapat memenuhi perancangan yang telah dibuat yaitu menjaga kerahasiaan dan keamanan data yang disimpan di dalam database. Pengujian penggunaan algoritma RC4 pada sistem informasi koperasi inventory stock barang ini antara lain:

-

1. Halaman login, dilakukan proses pengujian antara lain dengan memasukkan data pada form login,selanjutnya proses login berhasil walaupun data yang di digunakan untuk login tidak di enkripsi padahal data pada tabel admin di enkripsi.

-

2. Halaman data barang, dilakukan proses pengujian antara lain data barang yang ditampilkan berhasil di dekripsi; data barang yang di simpan pada database berhasil di enkripsi; detail data barang yang ditampilkan berhasil di dekripsi; proses ubah data barang berhasil, data yang di ubah berhasil di simpan dalam bentuk enkripsi dan yang di tampilkan dalam bentuk dekripsi; data barang berhasil dihapus; cetak data barang berhasil dan pencarian data barang berhasil.

-

3. Halaman data karyawan, dilakukan proses pengujian antara lain data karyawan yang ditampilkan berhasil di dekripsi; data karyawan yang di simpan pada database berhasil di enkripsi; detail data karyawan yang ditampilkan berhasil di dekripsi; proses ubah data karyawan berhasil, data yang di ubah berhasil di simpan dalam bentuk enkripsi dan yang di tampilkan dalam bentuk dekripsi; data karyawan berhasil dihapus; cetak data karyawan berhasil dan pencarian data karyawan berhasil

-

4. Halaman data kategori barang, dilakukan proses pengujian antara lain data kategori barang yang ditampilkan berhasil di dekripsi; data kategori barang yang di simpan pada database berhasil di enkripsi; detail data kategori barang yang ditampilkan berhasil di dekripsi; proses ubah data kategori barang berhasil, data yang di ubah berhasil di simpan dalam bentuk enkripsi dan yang di tampilkan dalam bentuk dekripsi; data kategori barang berhasil dihapus; cetak data kategori barang berhasil dan pencarian data kategori barang berhasil.

-

5. Halaman data admin, dilakukan proses pengujian antara lain data admin yang ditampilkan berhasil di dekripsi; data admin yang di simpan pada database berhasil di enkripsi; detail data admin yang ditampilkan berhasil di dekripsi; proses ubah data admin berhasil, data yang di ubah berhasil di simpan dalam bentuk enkripsi dan yang di tampilkan dalam bentuk dekripsi; data admin berhasil dihapus

-

6. Halaman data barang masuk, dilakukan proses pengujian antara lain data barang masuk yang ditampilkan berhasil di dekripsi; data barang masuk yang di simpan pada database berhasil di enkripsi; detail data barang masuk yang ditampilkan berhasil di dekripsi; proses ubah data barang masuk berhasil, data yang di ubah berhasil di simpan dalam bentuk enkripsi dan yang di tampilkan dalam bentuk dekripsi; data barang masuk berhasil dihapus; cetak data barang masuk berhasil dan pencarian data barang masuk berhasil

-

7. Halaman data barang keluar, dilakukan proses pengujian antara lain data barang keluar yang ditampilkan berhasil di dekripsi; data barang keluar yang di simpan pada database berhasil di enkripsi; detail data barang keluar yang ditampilkan berhasil di dekripsi; proses ubah data barang keluar berhasil, data yang di ubah berhasil di simpan dalam bentuk enkripsi dan yang di tampilkan dalam bentuk dekripsi; data barang keluar berhasil dihapus; cetak data barang keluar berhasil dan pencarian data barang keluar berhasil.

Sistem informasi inventory stock barang yang diusulkan pada makalah ini memiliki beberapa perbedaan dengan sistem informasi stock barang yang lain yang sudah pernah dibuat, yaitu data yang disimpan di dalam database di enkripsi menggunakan algoritma RC4 dan data yang ditampilakan di dekripsi ke dalam bentuk semula, sedangkan Sistem informasi inventory yang datanya disimpan dalam bentuk asli atau tidak di enkripsi di antaranya adalah perancangan sistem informasi inventori barang pada cv. iltizam cooperation [11], sistem inventori barang dengan teknologi ajax [12], sistem informasi inventory alat tulis kantor (ATK) menggunakan metode waterfall [13].

Berdasarkan keseluruhan pengujian yang telah dilaksanakan, data yang di di simpan di dalam database pada sistem informasi inventory stock barang pada distributor PT. Wings Food berhasil di enkripsi sehingga terjamin kerahasiaan dan keamanannya. Sistem informasi inventory stock barang pada pada distributor PT. Wings Food juga telah berhasil mendekripsi data yang sebenarnya pada halaman tampil data ataupun laporan.

Sistem-sistem yang dibangun sebelumnya hanya menyimpan data pada database dengan bentuk sesuai dengan apa yang dimasukkan pada sistem informasi tersebut, sehingga orang yang melihat isi database tersebut dapat membaca artinya dan tidak terjamin keamanannya.

Daftar Pustaka

-

[1] Basri, “Kriptografi Simetris Dan Asimetris Dalam Perspektif Keamanan Data Dan

Kompleksitas Komputasi,” J. Ilm. Ilmu Komput., 2016.

-

[2] J. Pagik, “Pengertian Algoritma RC4,” 2014. [Online]. Available:

https://matriasiyas.wordpress.com/2014/01/19/pengertian-algoritma-rc4/. [Accessed: 01-Jun-2017].

-

[3] A. A. I. A. D. Purnamaningrat, I. M. Sukarsa, and N. M. I. Marini, “Perancangan Sistem

Informasi Manajemen Rumah Sakit Modul Sarana dan Prasarana,” Lontar Komput. J. Ilm. Teknol. Inf., vol. 6, no. 2, pp. 73–83, 2015.

-

[4] S. Kosasi, “Penerapan Rapid Application Development pada Sistem Penjualan Sepeda

Online,” J. Simetris, vol. 6, no. 1, pp. 27–36, 2015.

-

[5] R. Sadikin, Kriptografi untuk Keamanan Jaringan, 1st ed. Yogyakarta: AndiPublisher,

2012.

-

[6] W. H. Haji and S. Mulyono, “Implementasi Rc4 Stream Cipher Untuk Keamanan Basis

Data,” Implementasi Rc4 Stream Cipher Untuk Keamanan Basis Data, 2012.

-

[7] D. Hostiadi and I. B. Suradarma, “Implementasi Pengaman PGP pada Platform Zimbra

Mail Serve,” Lontar Komput. J. Ilm. Teknol. Inf., vol. 8, no. 1, pp. 41–52, 2017.

-

[8] W. Lestari, “Aplikasi Algoritma Kriptografi dan Steganografi Untuk Kemanan Informasi

Berbasis Teks,” Politeknosains, vol. 15, no. 2, 2016.

-

[9] J. Enterprise, Belajar Java, Database, dan netBeans dari nol. Yogyakarta: Elex Media

Komputindo, 2016.

-

[10] R. A.S and M. Shalahuddin, Rekayasa Perangkat Lunak. Bandung: Informatika, 2013.

-

[11] D. Abdullah and C. Erliana, “Perancangan Sistem Informasi Inventori Barang pada CV.

Iltizam Cooperation,” Syntax, vol. 3, no. 1, 2014.

-

[12] A. Fitriya, M. Nurkamid, and T. Khotimah, “Sistem Inventori Barang Dengan Teknologi

Ajax,” Simetris, vol. 6, no. 2, pp. 367–374, 2015.

-

[13] K. Indriani and Sudarmadi, “Sistem Inventory Alat Tulis Kantor (ATK) Menggunakan

Metode Waterfall,” J. Techno Nusa Mandiri, vol. 12, no. 1, pp. 69–76, 2015.

88

Discussion and feedback