Implementasi Pengamanan PGP Pada Platform Zimbra Mail Server

on

LONTAR KOMPUTER VOL. 8, NO.1, APRIL 2017

DOI : 10.24843/LKJITI.2017.v08.i01.p04

p-ISSN 2088-1541

e-ISSN 2541-5832

Implementasi Pengamanan PGP pada Platform Zimbra Mail Server

Dandy Pramana Hostiadi1, Ida Bagus Suradarma2

STMIK STIKOM Bali

Jl. Raya Puputan No. 86 Renon, Denpasar-Bali

1dandypramanahostiadi97@gmail.com

Abstrak

Elektronik mail merupakan model komunikasi yang sifatnya fundamental di era globalisasi, terbukti pada setiap bentuk registrasi data atau informasi, membutuhkan adanya data email (surat elektronik). Perkembangan teknologi komunikasi khususnya penggunaan email, membawa pengaruh terhadap tindak penyalahgunaan email seperti adanya aktivitas pencurian akun dan pemalsuan email. Keamanan komunikasi pada mail server seperti mail server ZIMBRA sudah terimplementasi dengan baik, seperti penggunaan ssl certificate, namun pengamanan tersebut masih standar. Isi email dapat terbaca dengan mudah (dalam teknik kriptografi dikatakan pembacaan plainteks) ketika user dan password telah diketahui oleh pihak ketiga maka. Metode pretty good privacy (PGP) diterapkan pada penelitian ini sebagai pengamanan komunikasi email, difokuskan pada isi email dengan mengenkripsi teks mail beserta attachment file. Mail engine yang digunakan yaitu Zimbra mail server. Hasil dari penelitian menunjukkan bahwa pengamanan PGP mampu mengamankan isi email baik teks maupun attachment, dengan perbedaan size file attachment lebih besar pada penggunaan PGP dan mengubah header mail dari mail standar.

Kata kunci: Email, Zimbra Mail Server, PGP, Enkripsi.

Abstract

Electronic mail is a communication model that is fundamental in the era of globalization. Proven on any form of registration data or information requires the presence of email address(electronic mail). The use of email itself cannot be separated from the abuse (such as stelling password and mail spoofing) from some parties so it needs security form in email communication. Communication security on mail server such as ZIMBRA mail server has been well-implemented, such as the use of ssl certificate. But the security is still standard. So, when user and password have been found out by third party, email content will be read easily (in cryptography technique it is called plaintext reading). On research that was conducted with pretty good privacy (PGP) method email communication security was focused on the email content by encrypting mail text along with the attachment file. In a study conducted, using the mail engine Zimbra mail server. Result of research shows that PGP security is able to secure email content whether the text or the attachment, showing difference of attachment file size is bigger on PGP using and change mail header from the standard mail.

Keywords: Email, Zimbra Mail Server, PGP, Encryption.

Email merupakan bentuk komunikasi yang dikatakan bersifat fundamental di-era globalisasi. Hal ini terlihat bahwa saat ini hampir pemanfaatan komunikasi selalu mensyarakatkan pencantuman alamat email (electronic mail). Contohnya adalah pada registrasi sosial media dimana pada form registrasi mewajibkan mencantumkan alamat email. Komunikasi di beberapa perusahaan maupun pemerintahan dalam komunikasi jarak jauh lintas pulau maupun negara juga memerlukan alamat email. Jumlah organisasi yang tak terhitung jumlahnya di seluruh dunia terus mengubah metode mereka dalam hal komunikasi yang dulu menggunakan kertas (hardcopy)

menjadi salah satu factor utama perubahan menuju basis komputerisasi (email) berdasarkan sistem untuk menyimpan data penting dan informasi. Hal ini dapat disimpulkan bahwa email (email) merupakan data / informasi primer bagi pelaku komunikasi di era global.

Seiring perkembangan penggunaan email sebagai bentuk komunikasi, tidak terlepas dari adanya pihak yang menyalahgunakan penggunaan email dan mengarah pada pelanggaran hukum. Seperti adanya penipuan dengan penggunaan account mail palsu atau adanya pencurian password dan pembajakan account email [1]. Secara teori pengamanan terhadap komunikasi perlu dilakukan. Mengamankan email adalah sesuatu yang harus dilakukan oleh pengguna sendiri, karena mereka adalah salah satu yang akan benar-benar menjadi tanggung jawab pengirim dan penerima pesan. Terdapat beberapa teknik pengamanan komunikasi dalam jaringan termasuk didalamnya adalah komunikasi email seperti teknik kriptografi, dengan algoritma yang berbeda [2]. Sebagai contoh adalah mail server Zimbra yang sudah menerapkan pengaman certificates ssl. Zimbra mail server sendiri merupakan mail engine yang sudah banyak digunakan di beberapa perusahaan dengan fitur yang fleksibel dan simple untuk digunakan serta bersifat open source [3]. Namun keamanan dengan certificate ssl belum menjamin sepenuhnya keamanan pada mail server. Seperti halnya pencurian account mail, ketika pihak yang tidak berkepentingan berhasil mendapatkan user mail dan password, maka dengan mudahnya membaca isi email dan mengetahui informasi yang sifatnya rahasia dalam email. Untuk mencegah hal tersebut maka keamanan komunikasi email perlu ditingkatkan dan salah satu caranya adalah dengan pengamanan PGP (Pretty Good Privacy). Dengan PGP pengamanan komunikasi email memfokuskan pada pengamanan isi email (mengantisipasi pembacaan isi mail secara mudah oleh pihak yang tidak berkepentingan) termasuk di dalamnya adalah file attachment. Pada Penelitian yang dilakukan, dimana mengimplementasikan pengamanan PGP pada Zimbra mail server akan melihat sejauh mana pengamanan yang dilakukan dengan melihat dari hasil PGP, analisa terhadap file attachment dan header email.

Pada penelitian yang dilakukan alur metodologi penelitian digambarkan pada skema berikut :

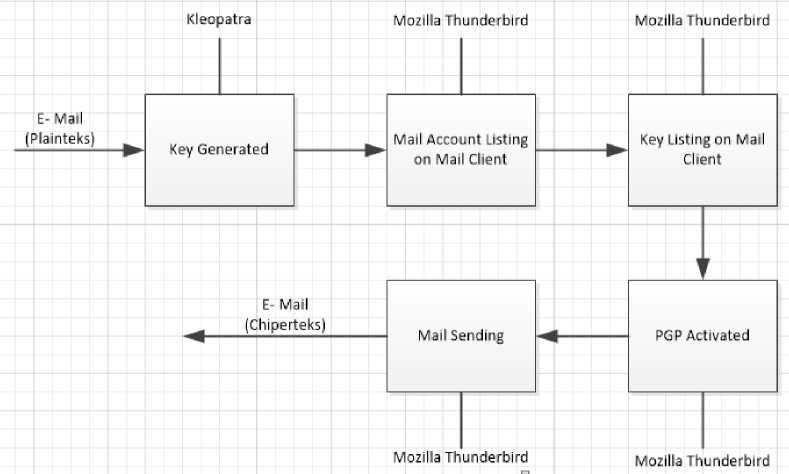

Gambar 1. Alur Pengiriman PGP

Dari gambar 1, secara garis besar, pengiriman PGP melalui beberapa tahap, yaitu :

-

a. Key Generated

Key Generated adalah tahapan dimana key PGP di buat dan nantinya digunakan dalam pengamanan pengiriman email. Key yang dihasilkan dalam pembuatan kunci, memiliki

fitur untuk pembatasan waktu penggunaan, yang bertujuan untuk membatasi masa penggunaan key yang dibuat terhadap sesi pengiriman email. Setelah membuat kunci private diperlukan passphrase yang nantinya digunakan untuk mendekrip pesan saat mengirimkan dan di sisi penerima saat membaca pesan yang diterima. Kunci private yang telah dibuat harus dimiliki juga oleh penerima, dapat dilakukan dengan manual atau pengiriman konvensional ke penerima pesan. Perlu diingat bahwa dari sisi penerima apabila menggunakan key list yang berbeda (bukan key yang sama antara pengirim dan penerima) maka key yang digunakan di sisi penerima pesan tidak akan dapat digunakan sebelum key yang sama dikirimkan oleh pengirim

-

b. Mail Account Listing Pada Mail Client

Mail account yang digunakan adalah mail account dengan engine mail Zimbra. Mail account dengan engine Zimbra menggunakan konfigurasi SMTP IMAP. Adapun dalam penelitian yang dilakukan, untuk pembacaan email dan pengiriman yang mengenkripsi dengan key private yang dibuat menggunakan aplikasi Mozilla thunderbird. Mail account yang ada di list ke dalam mail client Mozilla Thunderbird

-

c. Key Listing pada Mail Account Zimbra

Hasil Key yang dibuat dalam hasil file extention .asc, di import ke dalam mail client. Key yang diimportkan harus sesuai dengan identitas yang ada saat men-generate key awal Pada tahap ini harus dipastikan bahwa key yang digunkaan oleh pengirim dan penerima adalah sama. Karena penggunaan key yang berbeda maka akan berdampak pada pembacaan email yang diterima dimana email yang terbaca dalam bentuk chiperteks (tersandikan dan tidak terbaca)

-

d. PGP Activated

Pada tahapan ini, PGP diaktifkan dengan memberikan autorisasi pada teks mail. Bentuk pengaktifan dengan cara mencetak pilihan button enigmail dalam pengiriman. Aktifasi yang dilakukan juga berlaku pada pengiriman file attachment. Dan sign digital modul teraktifkan. Apabila telah diaktifkan maka proses akhir adlaah melakukan pengiriman email

-

e. Mail Sending

Pengiriman email yang dilakukan adalah dengan mengirimkan teks mail dan file attachment. Pengujian dan analisa dilakukan dengan membandingkan hasil pengirman email oleh sisi penerima email. Dimana untuk pengiriman teks mail dibandingan dengan pembacaan mail teks dengan aplikasi browser standar dan dibandingkan dengan pembacaan teks mail menggunakan aplikasi Mozilla Thunderbird. Untuk file attachment dilakukan dengan menganalisa besar size yang diciptakan dari hasil pengamanan PGP serta mengukur sebera jauh perbedaan yang muncul. Selain itu juga dilakukan penganalisaan terhadap mail header yang ada di kedua penerimaan baik menggunakan standar pembacaan berupa browser default dan aplikasi mail client.

-

a. Mail Server Zimbra

Mail server (juga dikenal sebagai sebuah mail transfer agent atau MTA, mail router atau mailer Internet) adalah sebuah aplikasi yang akan menerima email masuk dari pengguna lokal (orang-orang dalam satu domain) dan jarak jauh pengirim dan meneruskan email keluar untuk pengiriman. Sebuah komputer yang didedikasikan untuk menjalankan aplikasi tersebut juga disebut sebagai mail server [4]. Microsoft Exchange, qmail, Exim dan sendmail adalah lebih umum di antara program-program server mail.

Zimbra adalah sebuah produk groupware yang dibuat oleh Zimbra, Inc yang berlokasi di Palo Alto, California, Amerika Serikat. Pada masa awal- awalnya perusahaan ini di beli oleh Yahoo! tepatnya pada bulan september 2007. Zimbra pada dasarnya sekelas dengan aplikasi Microsoft Exchange Server. Bedanya, Zimbra tersedia dalam 2 edisi, yaitu Open source Edition dan Network Edition. Dewasa ini zimbra merupakan software open source mail server yang mulai banyak digunakan dengan kemudahan instalasi dan

management. Di masa yang akan datang zimbra dapat menjadi suatu aplikasi mail server yang paling banyak digunakan seperti postfix, sendmail dan qmail. Berikut aplikasi open source yang digunakan Zimbra Collaboration Suite yang sudah merupakan aplikasi standar yang dipakai di dunia industry [5]:

-

• Jetty, aplikasi server web yang menjalankan aplikasi Zimbra. • Postfix, aplikasi open source MTA (Mail Transfer Agent) yang menjalankan email server Zimbra.

-

• OpenLDAP, aplikasi open source sebagai Lightweight Directory Accses Protocol (LDAP) yang berguna untuk autentikasi user.

-

• MySQL, aplikasi database

-

• Lucane, aplikasi open-source power full text index dan search engine.

-

• Anti-Virus and anti-spam, aplikasi open source yang terdiri dari : Clamav anti virus scanner yang melindungi file dari serangan virus, SpamAssassin mail filter yang mengidentifikasi adanya Spam dan Amavisd-new sebagai interface antara MTA dengan yang lain.

-

• James/Sieve filtering, membuat filter untuk email

-

b. Kriptography

Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima melalui mekanisme transmisi komunikasi tanpa adanya gangguan dari pihak ketiga. Menurut Bruce Scheiner dalam bukunya "Applied Cryptography", kriptografi adalah ilmu

pengetahuan dan seni menjaga pesan tetap aman ( secure ).

Prinsip - prinsip yang mendasari kriptografi yakni :

-

• Confidelity (kerahasiaan) yaitu layanan agar isi pesan yang dikirimkan tetap rahasia dan tidak diketahui oleh pihak lain (kecuali pihak pengirim, pihak penerima / pihak - pihak memiliki ijin). Umumnya hal ini dilakukan dengan cara membuat suatu algoritma matematis yang mampu mengubah data hingga menjadi sulit untuk di baca dan dipahami.

-

• Data integrity (keutuhan data) yaitu layanan yang mampu mengenali/mendeteksi adanya manipulasi (penghapusan, pengubahan atau penambahan) data yang tidak sah (oleh pihak lain).

-

• Authentication (keotentikan) yaitu layanan yang berhubungan dengan identifikasi. Baik otentikasi pihak - pihak yang terlibat dalam pengiriman data maupun otentikasi keaslian data/informasi.

-

• Non - repudiation (anti - penyangkalan) yaitu layanan yang dapat mencegah suatu pihak untuk menyangkal aksi yang dilakukan sebelumnya (menyangkal bahwa pesan tersebut berasal dirinya)

Istilah - istilah yang digunakan dalam bidang kriptografi :

-

• Plaintext (M) adalah pesan yang hendak dikirimkan (berisi data asli).

-

• Ciphertext (C) adalah pesan ter-enkrip (tersandi) yang merupakan hasil enkripsi.

-

• Enkripsi (fungsi E) adalah proses pengubahan plaintextmenjadi ciphertext.

-

• Dekripsi (fungsi D) adalah kebalikan dari enkripsi yakni mengubah ciphertext menjadi plaintext , sehingga berupa data awal/asli

Kriptografi itu sendiri terdiri dari dua proses utama yakni proses enkripsi dan proses dekripsi. Proses enkripsi mengubah plaintext menjadi ciphertext (dengan menggunakan kunci tertentu) sehingga isi informasi pada pesan tersebut sukar dimengerti

Plaintoks Chiperteks Plainteks

Enknpsi J Dekripsi

Gambar 2. Alur Enkripsi dan Dekripsi

Dasar matematis yang mendasari proses enkripsi dan dekripsi adalah relasi antara dua himpunan yaitu yang berisi elemen teks terang /plaintext dan yang berisi elemen teks sandi/ciphertext yang ditunjukkan pada matematis berikut :

Enkripsi :

E (M) = C (i)

Dekripsi :

D (C) = M atau D (E (M )) = M (2)

Enkripsi dan dekripsi merupakan fungsi transformasi antara himpunan-himpunan tersebut. Apabila elemen-elemen teks terang dinotasikan dengan M, elemen-elemen teks sandi dinotasikan dengan C, sedang untuk proses enkripsi dinotasikan dengan E, dekripsi dengan notasi D. Dalam skenario sistem keamanan lainnya seperti steganografi, sebelum proses pengengkripsian dilakukan, pengirim harus memilih pesan yang sesuai dengan carrier message (contohnya gambar, video, audio, teks) dan pemilihan pesan crutial yang efektif disamping penggunaan password yang kuat (diketahui oleh penerima).

-

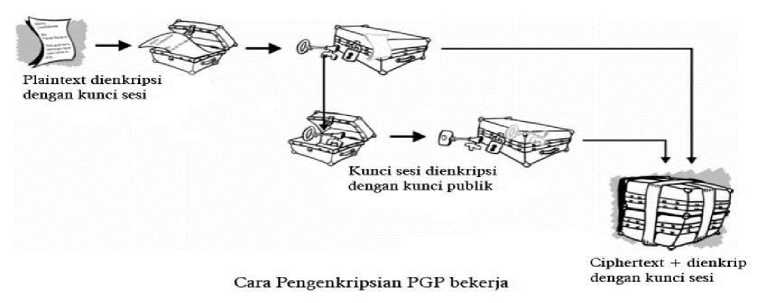

c. Pretty Good Privacy (PGP)

PGP (Pretty Good Privacy) adalah suatu metode program enkripsi informasi yang memiliki tingkat keamanan cukup tinggi bersifat rahasia dengan menggunakan “PrivatePublic Key” sebagai dasar autentifikasinya sehingga jangan sampai dengan mudah diketahui oleh orang lain yang tidak berhak. PGP membuat sebuah session key, dimana sebuah kunci rahasia pada saat itu. Kunci adalah sebuah bilangan acak yang dihasilkan dari gerakan acak dari mouse dan tombol yang anda tekan. Session Key ini berkerja dengan sangat aman, algoritma enkripsi konvesional yang cepat untuk meng-enkrip plaintext. Hasilnya adalah berupah chiper text. Sekali data dienkripsi, lalu session key ini dienkripsi lagi menggunakan kunci publik penerima. session key yang terenkripsi kunci publik key penerima dikirim dengn chipertext ke penerima. Proses deskripsi bekerja sebaliknya, Penerima menerima pesan lalu membuka pesan tersebut dengan kunci privatnya, namun pesan tersebut masih terenkripsi dengan session key. Dengan Menggunakan PGP, penerima mendekrip chipertext yang terenkripsi secara konvensional. Kombinasi dari 2 metode enkripsi menggabungkan kehandalan dari enkripsi kunci publik dengan kecepatan pada enkripsi konvensional. Enkripsi Konvensional kuarang lebih 1000x lebih cepat dari enkripsi kunci publik. Jadi enkripsi kunci publik memberikan sebuah solusi pada distribusi kunci dan masalah transmisi data. Dengan menggunakan keduanya, perfoma dan distribusi kunci dapat ditingkatkan tanpa mengorbankan sesuatu dalam keamanan.

Gambar 3. Alur Kerja PGP

Prinsip kerja dari PGP itu sendiri adalah :

-

• PGP menggunakan teknik yang disebut Public-key encryption dengan dua kode yang saling berhubungan secara intrinsik, namun tidak mungkin untuk memecahkan satu dan yang lainnya.

-

• Jika membuat suatu kunci, secara otomatis akan dihasilkan sepasang kunci yaitu public key dan secret key. Pengirim dapat memberikan public key ke manapun tujuan yang diinginkan, melalui telephone, internet, keyserver, dsb. Secret key yang disimpan pada mesin pengirim dan menggunakan messager decipher akan

dikirimkan ke penerima oleh pengirim di sisi yang lain. Jadi yang akan menggunakan public key (yang hanya dapat didekripsi oleh oleh secret key), mengirimkan messages kepada penerima , dan penerima akan menggunakan secret key untuk membaca pesan dari pengirim.

-

• PGP menggunakan dua kunci yaitu kunci public (proses enkripsi) dan private (proses deskripsi). Menggunakan dua kuci tersebut dikarenakan adanya conventional crypto, disaat terjadi transfer informasi kunci, suatu secure channel diperlukan

Pada penelitian yang dilakukan, sebelum melakukan pengujian berdasarkan metodelogi penelitian yang telah dibahas sebelumnya, maka dilakukan perencanaan dalam bentuk pembuatan rancangan arsitektur penelitian. Rancangan yang dimaksud adalah sebagai berikut.

Public Key

Sender

∣w∙w ^⅛waβ

ww Mf ,w wr∣WHfc * w Λ i Mt k»

M » χ⅛i' tM Γfl Mfltt -: nr⅛r »-: ∣^ wl m Ftttttl v r1M ® M Mn. I WlW SM ∣Λ⅛∏κwnj ⅛r. SlKAnwtjnmHaHfcirinnsJw SIlI M m a. u: aiWMi M,ι∣κ.zr n 3ua r s⅛τc r* w» m∞< Ir u ■««

IMnxiti: ∙κκcrm-n.

Mfc

Mail Server

5

message

1

Private Key

(Zimbra 8.0.2_GA_5569)

Encrypted

Gambar 4. Rancang Bangun Arsitektur PGP

Seperti yang sudah dibahas sebelumnya bahwa pengamanan komunikasi email menggunakan PGP teknik diawali dengan adanya kepemilikan kunci private. Kunci private ini dimiliki oleh kedua aktor yaitu pengirim email dan penerima email. Kunci ini harus ada sebelum pengiriman email dilakukan (proses 1 dan 2 pada gambar 5). Setelah kunci private dikirimkan oleh kedua aktor, dilakukannya pengiriman pesan oleh pengirim. Pesan yang dikirimkan dienkripsi sebelum dikirimkan ke penerima. Sehingga pesan dikirimkan adalah dalam bentuk chiperteks (pesan tersandikan). Adapun proses penyandian yang dilakukan adalah menggunakan kunci public. Pengiriman dilakukan di atas platform mesin zimbra. Dari sisi penerima, penerima akan menerima dalam bentuk chiperteks. Chiperteks yang diterima akan di dekrip kembali menggunakan kunci private yang telah dimiliki di awal komunikasi. Dengan kepemilikan kunci private, maka pesan dapat ditampilkan kembali. Apabila kunci private yang digunakan untuk mendekrip tidak sama dengan kunci private pengirim, maka pesan tersebut tidak dapat terbaca. Pengujian yang dilakukan dalam penelitian adalah dengan membandingkan mekanisme pengiriman dan penerimaan email antara pengiriman email standard dan pengiriman yang menggunakan teknik PGP. Hasil pengujian pertama adalah membandingkan bentuk PGP yang digambarkan sebagai berikut :

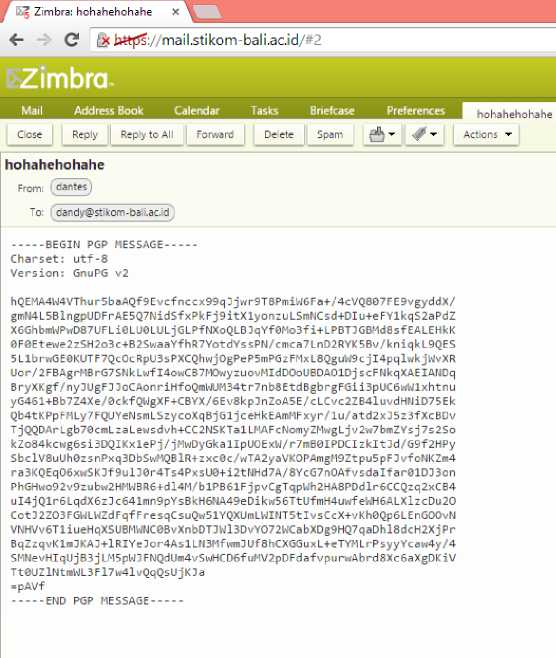

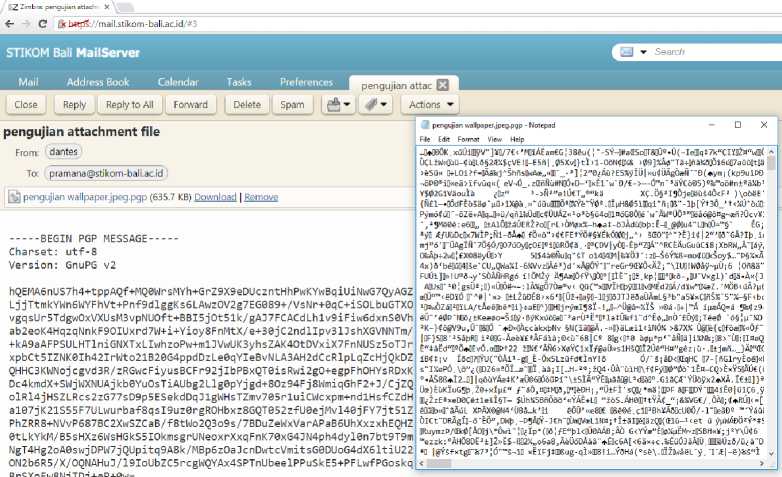

Gambar 5. Hasil PGP

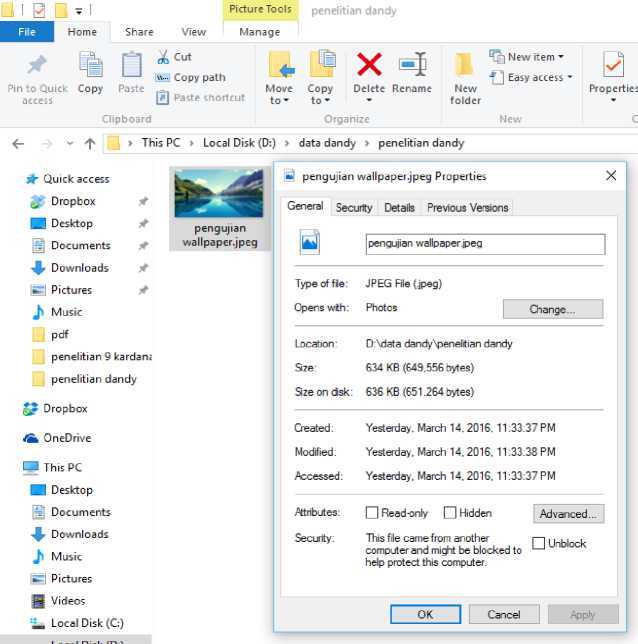

Dari Gambar 5 dapat dilihat bahwa hasil pengamanan dengan PGP merubah teks dalam email menjadi teks yang tidak dapat terbaca atau dalam bentuk sandi yang disebut chiperteks. Pengujian kedua dilakukan dengan membandingkan file attachment pada pengiriman email, Setelah dilakukan pengiriman file attachment dianalisa dari bentuk penerimaan dan perubahan size ukuran file attachment. Hasil penerimaan file PGP dengan browser dan pembandingan ukuran size ditunjukkan pada gambar berikut :

Gambar 6a. Pembacaan mail dengan browser

Gambar 7b. Perbandingan file attachment

Hasil pembandingan kompresi data dari pengiriman PGP diambil dari pengujian pengukuran file pengiriman yang dicek berdasarkan nilai hash dan ukuran data (file size). Kemudian dilihat pembanding kompresi dengan PGP sehingga mendapatkan nilai kompresi dari data yang dikirimkan menggunakan PGP. Contoh data ditunjukkan pada tabel berikut :

Tabel 1. Tabel Uji Pembanding Data

|

No |

Tipe File |

File Pengirim (file asli) |

File Penerima tanpa PGP |

File Penerima dengan PGP | ||||||

|

MD5 Hash |

Size KB |

MD5 Hash |

Size KB |

MD5 Hash |

Size KB | |||||

|

String |

File |

String |

File |

String |

File | |||||

|

1 |

ppt |

3128e8da7038f 8b714f4db398e a6b8fb |

3f8d1981b51c4 c7c7a8c27d55a 58e835 |

1702 |

88f7c635113 a679ef9584c 96616854 |

9f7f921397568 c7b75e5bbcf36 957897 |

982 |

3f8d1981b51 c4c7c7a8c27 d55a58e835 |

3f8d1981b51c4 c7c7a8c27d55a 58e835 |

1702 |

|

2 |

docx |

a3927eaa04e2a 74d3ffe87445a9 5cb52 |

8f36188c2dd1c bb73cb7f754d6 9bcc57 |

86 |

9d1993f57dc e776cd7e8e2 03a4f2bd23 |

1bd177effd726 9d699cf108e79 6f1c2f |

86.4 |

8f36188c2dd 1cbb73cb7f7 54d69bcc57 |

c86f286c1a8ec b66397e39430 024a64e |

86 |

|

3 |

xlsx |

63690d572f37c 985533307d8b3 a20bf3 |

090a9cc95004f cf29784329e89 582014 |

9.01 |

ad7c37ac72e 7a661102f60 887a3ad0eb |

54e98a32f081a 5a1cd8039e80 78849d6 |

9.34 |

32bc31b83cc a4565c2c850 ee5da68e9a |

090a9cc95004f cf29784329e89 582014 |

9.01 |

|

4 |

doc |

0c15271c044c9 db01c749d60b2 9de087 |

8a10678dd0fbe c0cc68ab60036 8daafa |

6880 |

68ca60b635e d54bc5c304ff 46285ce91 |

df05281745a07 7a173a61b867 393f212 |

3914 |

0eb91f33c8f7 bdadf0314c5 761250d2c |

8a10678dd0fbe c0cc68ab60036 8daafa |

6880 |

|

5 |

|

671266150a083 ef84c22e80ce20 17d6c |

cd3c6f08d6a70 829950ee54fe8 717095 |

108 |

0bb087ae605 113c9149896 301defef58 |

bc153e8514c68 febe74660a8d8 4ee919 |

104 |

6ae10672d3e f724d073dea 63d37b3a41 |

cd3c6f08d6a70 829950ee54fe8 717095 |

108 |

|

6 |

ipa |

7968ccffa88cdd aa983ebc24445 3ff7e |

29056a9c6c37f cb196a14f7697 dc83e8 |

14626 |

771eb3da89f 17e25a7d0a3 e85370dc7e |

448bcca5d0890 d965b938b20c e5fcf0f |

14627 |

31e6c2018c7 133bc6f849e 9afdc688e5 |

29056a9c6c37f cb196a14f7697 dc83e8 |

14626 |

|

7 |

exe |

13a37135ab04f 4a7ef6a741b55 31845e |

a15923362cc6a 42ebb3376c0c8 d7c4cd |

329 |

b002eff4afbc b7dc7158aa2 585e5e108 |

0aa81822f5bbd c3e44b9378ebc ac3b6f |

148 |

51cbd3327e9 40cc9f26732 05eb4ac425 |

a15923362cc6a 42ebb3376c0c8 d7c4cd |

329 |

|

8 |

xpi |

0203eba59b160 b8b5d5ee8ad2e 10edf1 |

3216e114290a 4b79b3643c5b 24b7612f |

30 |

b6af539c8f6e ecf7f33b0253 4defc1bb |

c2c4322553018 c45ebdd3de7b 8d97e5b |

31 |

ddecb52fa9a cdecdd5851e 55e11c12af |

3216e114290a 4b79b3643c5b 24b7612f |

30 |

|

9 |

apk |

86159b78d7b88 1d050420d0cd2 346938 |

445e7b45daffd 56c607d62560 0ec0e15 |

8567 |

41cea4d5961 bf8c27bfbd41 c4f101a61 |

22870062d618 95761f66ad312 15d1cd4 |

8568 |

e89bd0341c1 6e3e5e56239 32b547c112 |

445e7b45daffd 56c607d62560 0ec0e15 |

8567 |

|

10 |

sisx |

670f670b55c57 4a3fa09c3fe8fb 3c16d |

2cfe5076bba69 b8b83b542d9b b3f58a6 |

1856 |

eb60f4ee399 44ba826b38e 2c66ed8460 |

42fb0d3b41438 5717e80af40c1 23cf88 |

1857 |

d9493e3c83a 213dd3b8af8 a27f443f74 |

2cfe5076bba69 b8b83b542d9b b3f58a6 |

1856 |

|

11 |

svg |

bbb9d21b7b950 1735ae04f09c2f df2dc |

931eb597b54a a4846ce852d9 b6752cec |

6 |

b820bb614b0 037f75e99e2 257aff3fc9 |

07e4178c45e5 51766da36242 d1a9e80b |

3 |

d97cd625377 199c170a8c6 81abec716f |

931eb597b54a a4846ce852d9 b6752cec |

6 |

|

12 |

bmp |

6baad7b80d313 4c82d73a775fa7 c98d1 |

2bc6646e1822 0759031056cd eb8783de |

149 |

3c0d3f1955c af305f213ebf 1240f2bb4 |

5b13aea99212 98bf6ac6e7a76 82c1d9e |

100 |

69777863ecf 8436281bf22 9a14e0b468 |

2bc6646e1822 0759031056cd eb8783de |

149 |

|

13 |

ico |

99cb115c43dcd 3289c5832e062 ca6446 |

6892a234406a 1b5066ffd4704 51039d5 |

126 |

42199a5c202 7d1fd947597 0e83a0d57c |

b5a0f7728d5df bd7203221836 4e91015 |

75 |

b635691a98e 06494de7cb1 f3c3d99712 |

6892a234406a 1b5066ffd4704 51039d5 |

126 |

|

14 |

jpg |

fa8ecc21879ee4 128773d01f525 e411d |

3b5672336f64f fe295187c4f39 4056dc |

8 |

da00e4a807f b7931643a01 0893991dbb |

4168fdfb90bd4 2718a7872530 e286077 |

9 |

0fac958e0ec5 c47a68e8c08 b7f9143a8 |

3b5672336f64f fe295187c4f39 4056dc |

8 |

|

15 |

png |

092142e9ddcf8 189ac7b8f8a811 f9f35 |

4d8cc8b6dc066 2dbbfac41bf32 3b053b |

113 |

7f1e0bfe9c7b aea612cb614 468fe0806 |

378f4d1c9c591 7465521f9734e 91141f |

108 |

e820e262449 bf783ab32b3 a2fca9e619 |

4d8cc8b6dc066 2dbbfac41bf32 3b053b |

113 |

|

16 |

aiff |

24ad56758ccd4 c5b68c13df2ce3 4aa2a |

52ce4540e93d 31056c9f91c6d e65fa9d |

10450 |

463998a6226 37371b4bb31 d917e55f92 |

bdd719f6d0e5e a7475f38cfad9 879d39 |

7552 |

4577e96c57f 04c95002362 90fe2808c1 |

52ce4540e93d 31056c9f91c6d e65fa9d |

10450 |

|

17 |

ogg |

62dcafb3eedd4f 5f957ce1bf4787 5694 |

43b2003306a9 108450aaac471 dc54c3d |

3166 |

d2c008bf894 cc0577bb458 66e69e3078 |

87bae720c1eb 6a4fbde9171cd 68e5619 |

3161 |

318fabbb59f 36e26ce4501 f7801346c1 |

43b2003306a9 108450aaac471 dc54c3d |

3166 |

|

18 |

wav |

84f7082a09c959 b1374d73ca908 0acfd |

84f7082a09c95 9b1374d73ca9 080acfd |

10451 |

2caa549dddd 2f5df415b67 d32c43d6ef |

5b48452e9582 20abde7a5239 be141340 |

7541 |

0fd578ca114 7bde7aa7713 391a0c674e |

84f7082a09c95 9b1374d73ca9 080acfd |

10451 |

|

19 |

flac |

b11a2bf636bec 8e464a4b82776 3ae327 |

b17c38c8f95d9 b3fc920452721 be1352 |

335 |

1edc408e50c 01d9a5e3e04 135206c0dc |

9a10821bd960 eb9391763550 cf36e261 |

330 |

2e0cc04cfeb6 cf397b7089f6 e3031494 |

b17c38c8f95d9 b3fc920452721 be1352 |

335 |

|

20 |

mp3 |

35f5bfa3aea70e cdc0877d55650 56b1b |

1f4759754c62c 5e0ac6700364a 77ebc1 |

78 |

1744efc106c 9b9d1ca24cc bf74e17c9c |

26374c2aea950 0862d443e8bc 934e4dd |

46 |

7d56bbd1d53 2ed7bb52bae 0967b397f1 |

1f4759754c62c 5e0ac6700364a 77ebc1 |

78 |

|

21 |

avi |

d986c1f631417 1d8445f1f73f5a 30368 |

58231153bec6 ec04f10d27c92 1cf57e1 |

2309 |

e190e085870 4ae3dcef719 8623c9d385 |

78836a590132 baf80dafc3cbc5 e90ee7 |

2080 |

330a48dd5c9 e62f1a36a82 67bdcd4f1c |

58231153bec6 ec04f10d27c92 1cf57e1 |

2309 |

|

22 |

flv |

f5314b5e94953 9d47bcba22cad 33a0e2 |

34534260d41c d44f899163e1e 08540ad |

1180 |

b03b12dd088 58fc9a44a14 e4f5551783 |

da7c0d94c0072 637cd338d682 6a86c21 |

1148 |

96f3cd3beca a5b72491fd5 7c5d5d661b |

34534260d41c d44f899163e1e 08540ad |

1180 |

|

23 |

mpg |

ef6cffbc711e8f4 b4bf075d14653f 3d3 |

05c41f69073ba b98617daf04b7 60e99f |

1648 |

2f9240725da 20009f29ec2 b39114582d |

f6ce3aefbc61bf 3b4cc0aa28284 a7034 |

1377 |

6acf7baa626 0b0e36fe348 6ee859c9b3 |

05c41f69073ba b98617daf04b7 60e99f |

1648 |

|

24 |

3gp |

5333bc735954c 9b7162ff66f1c3 b6c69 |

e44a090d0a30c 7e6fd97ec3672 1b68bc |

6933 |

d0b31bc0413 93c92d37652 7d2f386fd7 |

324bf3ec06a9e a81f62efdb620 06a768 |

6825 |

f0ddc5fa0a0a 760bab08237 99609081f |

e44a090d0a30c 7e6fd97ec3672 1b68bc |

6933 |

|

25 |

mp4 |

644190478f6de 9b3d4e947e1b1 9fb657 |

adc2d5f563151 624d33e82684 b2471db |

643 |

97c63fa1957 dd6c4f221e3 3abd828e16 |

883ac3cb4a542 2cc5eb06a7f97 ae8439 |

614 |

7989c199656 542d8a8301f 196e5dba37 |

adc2d5f563151 624d33e82684 b2471db |

643 |

Dari Tabel 1, dapat dilihat bahwa dari sisi penerima memiliki perbedaan ukuran data dari hasil pengiriman PGP. Prosentase yang dihitung adalah dengan membandingkan selisih antara penerimaan dengan key PGP dan tanpa key PGP berbanding file asli penerimaan. Dengan penghitungan sebagai berikut :

Pl"OSΘ∏t8SΘ ΘΓUb3hc∣n- s^ze ? ^ Penerima (dengan key PGP) — Size file Penerima (Non PGP) Ukuran File Pengirim

(3)

Hasil prosentase dapat ditunjukkan pada Tabel 2 berikut :

Tabel 2. Hasil Pengukuran Perbandingan

|

No |

Tipe File |

File Asli |

Tanpa PGP |

Dengan PGP |

Perubahan | |

|

Size KB |

Size KB |

Size KB |

% |

Keterangan | ||

|

1 |

File 1 |

1702 |

982 |

1702 |

42.30% |

lebih kecil dari file asli |

|

2 |

File 2 |

86 |

86.4 |

86 |

-0.47% |

lebih besar dari file asli |

|

3 |

File 3 |

9.01 |

9.34 |

9.01 |

-3.66% |

lebih besar dari file asli |

|

4 |

File 4 |

6880 |

3914 |

6880 |

43.11% |

lebih kecil dari file asli |

|

5 |

File 5 |

108 |

104 |

108 |

3.70% |

lebih kecil dari file asli |

|

6 |

File 6 |

14626 |

14627 |

14626 |

-0.01% |

lebih besar dari file asli |

|

7 |

File 7 |

329 |

148 |

329 |

55.02% |

lebih kecil dari file asli |

|

8 |

File 8 |

30 |

31 |

30 |

-3.33% |

lebih besar dari file asli |

|

9 |

File 9 |

8567 |

8568 |

8567 |

-0.01% |

lebih besar dari file asli |

|

10 |

File 10 |

1856 |

1857 |

1856 |

-0.05% |

lebih besar dari file asli |

|

11 |

File 11 |

6 |

3 |

6 |

50.00% |

lebih kecil dari file asli |

|

12 |

File 12 |

149 |

100 |

149 |

32.89% |

lebih kecil dari file asli |

|

13 |

File 13 |

126 |

75 |

126 |

40.48% |

lebih kecil dari file asli |

|

14 |

File 14 |

8 |

9 |

8 |

-12.50% |

lebih besar dari file asli |

|

15 |

File 15 |

113 |

108 |

113 |

4.42% |

lebih kecil dari file asli |

|

16 |

File 16 |

10450 |

7552 |

10450 |

27.73% |

lebih kecil dari file asli |

|

17 |

File 17 |

3166 |

3161 |

3166 |

0.16% |

lebih kecil dari file asli |

|

18 |

File 18 |

10451 |

7541 |

10451 |

27.84% |

lebih kecil dari file asli |

|

19 |

File 19 |

335 |

330 |

335 |

1.49% |

lebih kecil dari file asli |

|

20 |

File 20 |

78 |

46 |

78 |

41.03% |

lebih kecil dari file asli |

|

21 |

File 21 |

2309 |

2080 |

2309 |

9.92% |

lebih kecil dari file asli |

|

22 |

File 22 |

1180 |

1148 |

1180 |

2.71% |

lebih kecil dari file asli |

|

23 |

File 23 |

1648 |

1377 |

1648 |

16.44% |

lebih kecil dari file asli |

|

24 |

File 24 |

6933 |

6825 |

6933 |

1.56% |

lebih kecil dari file asli |

|

25 |

File 25 |

643 |

614 |

643 |

4.51% |

lebih kecil dari file asli |

Dari Tabel 2 dapat dilihat bahwa terdapat perubahan ukuran data. Perubahan terlihat saat penerima email menerima file attachment. Untuk hasil prosentase positif menunjukkan bahwa file yang diterima untuk penerimaan key PGP adalah lebih besar dibandingkan dengan tanpa key PGP yang artinya bahwa penerimaan email dengan PGP sesuai dengan file asli pengiriman dan memiliki resiko rendah terhadap kesalahan pengiriman data (dibuktikan bahwa penerimaan dengan PGP memiliki nilai hash yang sama dengan file asli). Sedangkan untuk nilai prosentasi negative ( - ) memiliki arti bahwa penerimaan email dengan PGP tidak sesuai dengan file asli pengiriman dan memiliki resiko lebih tinggi terhadap kesalahan pengiriman data. Dari Tabel 2 dapat digambarkan graph penerimaan email prosentasi pembanding ukuran data PGP sebagai berikut :

Chart Title

100,00%

50,00%

FileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFileFile

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

0,00%

-50,00%

Gambar 8. Graph Prosentasi Pembanding key PGP

Untuk mengetahui rata – rata perubahan file dilakukan penghitungan rerata sebagai berikut :

x =

n

(4)

n

x =

1 x1

n ∑

(5)

Dengan pengujian 100 data maka di dapat data stabilitas kompresi terhadap penggunaan key PGP adalah sebesar 15.41% yang artinya adalah penerimaan email tanpa penggunaan key PGP menunjukkan resiko keruasakan data lebih besar dibandingkan menggunakan key PGP yang seharusnya sama apabila dibandingkan dengan file asli pengirim. Pengujian berikutnya adalah

dilakukan dengan menganalisa header email antara mail yang dikirimkan dengan menggunakan teknik PGP dan tanpa PGP.

View__LlelD_______________________________________________________________________________________ Q https:ZZmail.stikom-bali.ac,IdzservicezhomeZ-ZTauth=CoSiid=ZSS - Go,., — □ ×

∣⅛ hitps://mail,stikom-bali.ac.id/service/home/~/?auth=co8tid=258 Q

Return-Path: dantesgstikom-bali.ac.id

Received: from mail.stikoni-bali.se.id (LHLO mail.Stikom-bali.ac.id) (180.250.7.183) by mail.stikom-bali.ac.id with LMTP; Tuej 15 Mar 2016 13:56:20 +0809 (CIT)

Received: from localhost (localhost [127.0.0.1])

by mail.stikom-bali.ac.id (Postfix) with ESI-ITP id 983B5D87491

for <pramanagstikom-bali.ac.id>; Tuej 15 Mar 2016 13:50:20 +0800 (WITA) X-Virus-Scanned: amavisd-new at stikom-bali.ac.id X-Spam-Flag: NO X-Spam-Score: -8.097 X-Spam-Level: X-Spam-Status: Noj score=-8.S97 tagged_above=-10 required=1.2

tests= [ALL-TRUSTED=-6j, BAYES.Θ0=-1.9j RDI-ISJiOHE=O.793j RPJfATCHES-RCVD=-Ij T_HELO_NO_DOMAIN=0.01, T_NOT_A_PERSON=-0.01, JTHREAD_INDEX_BAD=0.01] autolearn=no

Received: from mail.stikom-bali.ac.id ([127.0.0.1])

by localhost (mail.stikom-bali.ac.id [127.0.0,1]) (amavisd-new, port 10024) with ESMTP id 5v50tιvM2DqWA for Cpramanagstikcw-Pali.ac.id>;

Tuej 15 Mar 2016 13:50:16 +08Θ0 (WITA)

Received: from mail.stikom-bali.ac.id (localhost [127.0.0.1])

by mail.stikom-bali.ac.id (Postfix) with ESMTP id 0E772D8749B

for Cpramanagstikom-Sali.ac.id>; Tuej 15 Mar 2016 13:50:16 +0800 (WITA) Received: from mail.stikom-bali.ac.id (mail.stikom-bali.ac.id [180.250.7.183]) by mail-stikom-bali.ac.id (Postfix) with ESI-TTP id 035B4D87491 for Cpramanagstikom-Sali.ac.id>; Tuej 15 Mar 2016 13:50:16 +0800 (WITA) Date: Tuej 15 Mar 2016 13:50:15 +0800 (CIT) From: test_pgp Tdantesgstikom-Pali.ac.id> To: pramanagstikom-bali,ac.id Message-ID: <1164401317.55217.1458021015827.IavaMail.rootgstikom-bali.ac.id> Subject: Pengiriman email standar MIME-Version: 1.0 Content-Type: text/plain; Charset=Utf-B Content-Transfer-Encoding: 7bit X-Originating-IP: [180.250.7.184] X-Mailer: Zimbra 8.0.2_GA_5569 (ZiinbraWebClient - GC48 (Win)∕8.0.2_GA_5569) Thread-Topic: Pengiriman email standar Th read - Index: v80 rtwHSWd E D F 771E F 9 pl-lx a8wpl 7BQ==

Berikut pengiriman email standar tanpa PGP

B https//mail.sttkom-bali.ac.id/service/home/~/Tauth=co&id=Z59 - Google Chrome — □ X

⅛ b⅞ψs.<∕mail,stikom-bali.ac.id/service/home/~/?aLith=co&id=259 Q

Return-Path: Pantesgstikom-Sali.ac.id

Received: from mail.stikom-bali.ac.id (LHLO mail.stikom-bali.ac.id)

(180.250.7.183) by mail.stikom-bali.ac.id with LMTP; Tuej 15 Mar 2016 14:00:49 +0800 (CIT)

Received: from localhost (localhost [127.0.0.1])

by mail.stikom-bali.ac.id (Postfix) with ESMTP id 4085DD872B9

for Cpramanagstikom-Sali.ac.id>; Tuej 15 Mar 2016 14:00:49 +0800 (WITA)

X-Virus-Scanned: amavisd-new at stikom-bali.ac.id

X-Spam-Flag: NO

X-Spam-Score: -4.17

X-Spam- Level:

X-Spam-Status: Noj score=-4.17 tagged_above=-10 required=1.2

tests=[ALL.TRUSTED=-6j BAYES.5Θ=0.8, L0CAL_F0UR_CAP5=l,

T_KHOP_NO_FULL_NAME=0.01j T_LOMG_HEADER_LIME_80=0.01j

T_UNKNCWN_ORIGIN=0.01] autolearn=no

Received: from mail.stikom-bali.ac.id ([127.0.0.1])

by localhost (mail.stikom-bali.ac.id [127.S.0.1]) (amavisd-new, port 16024)

with ESMTP id fx_iev2giRIU for Cpramanagstikom-Pali.ac.id>;

Tue, 15 Mar 2016 14:00:34 +0800 (WITA)

Received: from mail.stikom-bali.ac.id (localhost [127.0.0.1])

by mail.stikom-bali.ac.id (Postfix) with ESMTP id 0EB0DD86DFC

for Cpramanagstikom-Sali,ac,id>; Tuej 15 Mar 2016 14:00:32 +0800 (WITA)

Received: from [192.168.121.210] (unknown [180.250.7.184])

by mail.stikom-bali.ac.id (Postfix) with ESMTPSA id 92394D86DD0

for Cpramanagstikom-Sali.ac.id>; Tuej 15 Mar 2016 14:00:30 +0800 (WITA)

Message-ID: <56E7A51D.3020207gstikom-bali.ac.id>

Date: Monj 14 Mar 2016 23:01:01 -0700

From: dantes Cdantesgstikom-Sali,ac,id>

User-Agent: Mozilla/5.0 (Windows NT 6.3; W0W64; rv:31.0) Gecko/20100101 Thunderbird/31.3.0 MIHE-Version: l.θ

To: Pramanagstikoin-Sali .ac. id

Subject: Pengiriman Email PGP

Content-Type: text/plain; charset=utf-8

Content-Transfer-Encoding: quoted-printable

-----BEGIN PGP MESSAGE-----

Charset: utf-8

Version: GnuPG v2

=20

hQEHA6nUS7h4+tppAQgAhVtrJAkRvZgux+wpn2WvjjGgMkΣyy2K4bθg□xeeVZPΣ+ j 2għ H L beYINLa XjHfIYRKJmp∕MYHA3N∕PmU0bw5/n 5p xXΣA6gX9v9L RMXVRYj D-L wlfj6YgjBtxITDjcnj3eqpzI7RxaTic7ADQeova6C22PILDcjzPaB7RhwkuW5∕m5 Xj3XK0fBZyiLW9GStUuUEw2en7pdJtMlh5FHDZWwvwMMQF0hNVwMSBWgbJABFp3s W619oKw2WU9VPeceF0BbGnzTa4BhS543MXavhqsGAPlD6zz∪K13mKLsCbo3oJhWd NE HyUk+Rqa∕Ulrigoq44M7h0NYM8DwLV36gd BlOFGDLASAGRwkIa15h184Ewlk SD eLorslsAYvlSEprtsv54fFPrcE9wlZZ210F9edYBQYmg73YYRSiv6PTMi6∕∕ΣZEF /∪RCsFNm0gFz/∕817kGeW+14SsZwy∪8grtJskdjqomkLx8w69nSi4b4ycnpC0Oll SmWPkdB 3 5SC E90 Eznn s6RWvYYmSk LwUftιu43ZjvVvt4Ay+Q0s vCwE aS LfbBweS Fuu GFSiLI0mXWTB8L+h+HXwXjZni3rfJ61Z5NtHV3UKVYSKoFIl∕s2x9dlfklDbt4nn e03BCUUH∕Woz-∣ΦjMh5KC7zlGR9YCPJniRCphVWVLgaemlA5QJ≤WDEmYKhGloqbZ rbg0XQ5cwzRFVX7OuCL4PMoTgejWDS5FlVcX+uFrZMz8Z19ak+ιnPZbwuxD0Dn6aV w∕tT∕124SZEnwTKiIRZapqGb5hAJ4Jxb7∕bqSAgzC35∕8t6vzln4zbp9p6i8Qπ4g kjYEqYnbwCfen4CVQiEShQkJbkvlLkYWOwwSX□GYszK7CgVDKu7XV6cZbJmGyziY

J>rW∪Kα05iFJ)lGnM^ _________________________________________________________2

Gambar 9. Perbandingan Mail Header

Dari Gambar 7 dapat dijelaskan yang terlihat bahwa email yang menggunakan PGP memiliki informasi penggunaan User_agent (garis line hitam) yang menjelaskan penggunaan mail client Mozilla Thunderbird. Informasi Message ID pengiriman juga memiliki perbedaan dimana apabila email yang tanpa menggunakan PGP memberikan informasi detail posfix message detail, sedangkan mail yang menggunakan PGP tidak detail. Hal ini dikarenakan menggunakan aplikasi mail client Mozilla Thunderbird. Informasi teknik encoding yang ditampilkan (blok berwarna kuning) terhadap mail yang menggunakan PGP mengartikan bahwa hasil enkripsi tercetak, sedangkan tanpa PGP hanya menggunakan encoding standar pengiriman 7 bit (default mail server STIKOM)

Berdasarkan Penelitian yang dilakukan, dapat disimpulkan bahwa pengamanan menggunakan teknik PGP mampu mengamankan komunikasi email. Pihak yang tidak berkepentingan dapat saja mencuri dan mengetahui user mail account dan password, namun tidak dapat membaca isi dari email karena telah terenkripsi. Hasil analisa juga menunjukkan bahwa terdapat perbedaan size ukuran dari file attachment yang menggunakan pengamanan PGP, dimana size file menjadi lebih besar yang disebabkan adanya proses enkripsi dengan kunci private. Disisi lain, terlihat perbedaan mail header dimana pengamanan PGP memberikan identitas enkripsi dibandingkan mail yang tanpa PGP. Namun analisa mail header juga menunjukkan kurangnya detail informasi mail posfix pada pengamanan dengan teknik PGP.

Sebagai bahan pengembangan pada penelitian berikutnya, dapat dikembangkan penganalisaan terhadap uji coba key generate dari PGP untuk melihat ketahanan terhadap keamanan key PGP dan pengaruh header file dari hasil enkripsi dengan pengujian pada mail engine lainnya

Daftar Pustaka

-

[1] A. Silberschatz, P. B. Galvin, and G. Gagne, Operating System Concepts Essentials. 2011.

-

[2] A. Dumka, R. Tomar, J. C. Patni, and A. Anand, “Taxonomy of Email Security Protocol,” Int.

J. Innov. Res. Comput. Commun. Eng., 2014.

-

[3] A. Bacard, The Computer Privacy Handbook. Peachpit Press, 1995.

-

[4] M. Os et al., “ZIMBRA Mail Server With Ubuntu 8 . 04.”

-

[5] E. Zaida and Rusmanto, Panduan Praktis Membangun Server Email Enterprise dengan Zimbra. Jakarta: Dian Rakyat, 2010.

52

Discussion and feedback